Jedes AWS-Konto verfügt über einen Root-Benutzer - er ist der mächtigste Benutzer Ihres AWS-Kontos und kann nicht deaktiviert werden. Es lohnt sich also, einige Zeit darüber nachzudenken.

Hinweis: Verwenden Sie AWS-Organisationen können Sie über SCPs, die Root-Benutzerrechte der AWS-Mitgliedskonten ihrer Organisation einzuschränken [1]. Dies ist nicht möglich für das Verwaltungskonto der AWS-Organisation.

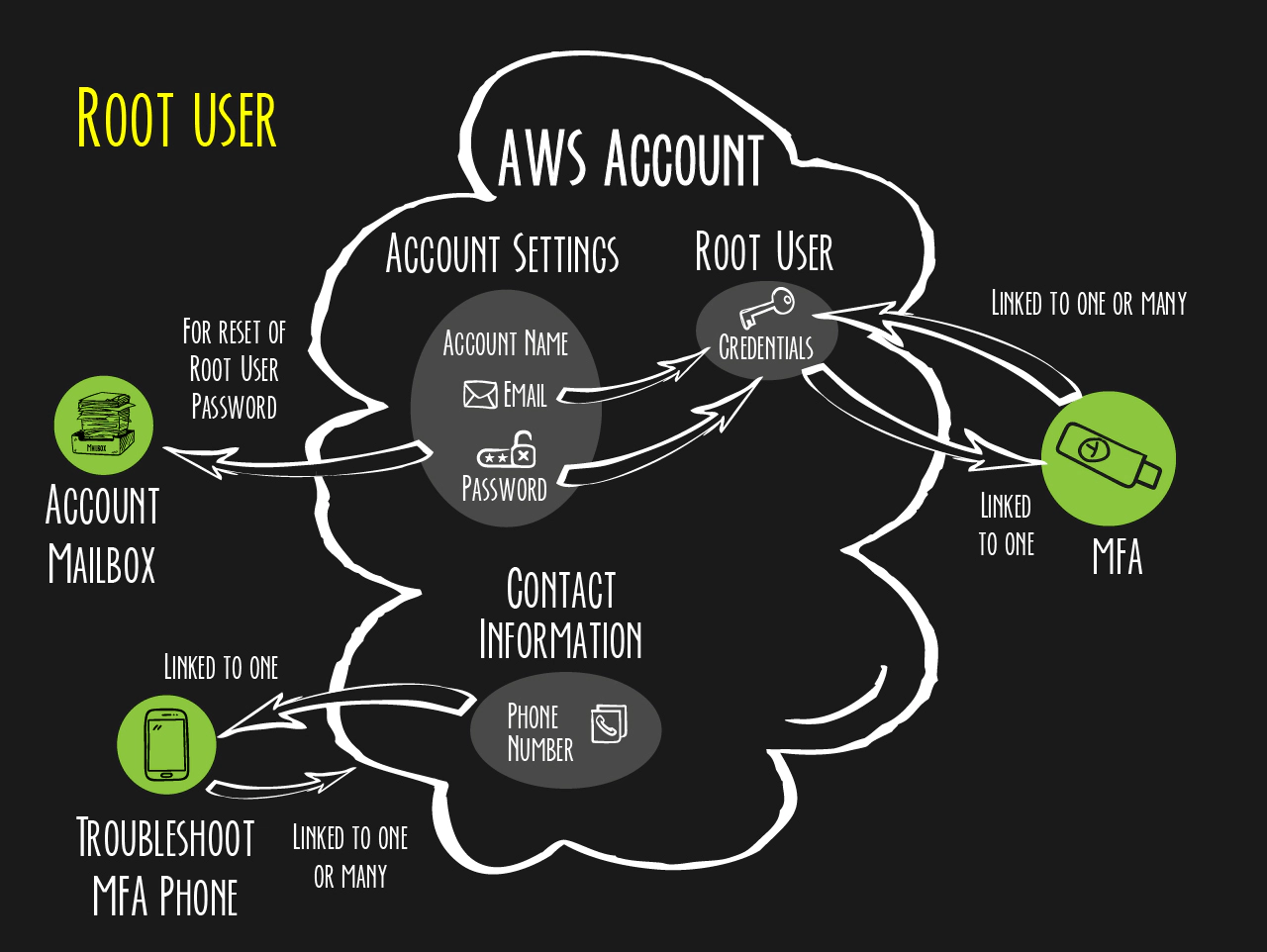

Metamodell

Mehr-Faktor-Authentifizierung

Nach der Erstellung eines AWS-Kontos empfehlen wir als ersten obligatorischen Schritt die Registrierung eines MFA-Geräts als sekundären Authentifizierungsfaktor für den Root-Benutzer. Zwei Typen werden von AWS unterstützt - virtuelle MFA-Geräte und Hardware-MFA-Geräte.

Um mit den folgenden Sicherheitskontrollen konform zu sein, ist eine Hardware-MFA erforderlich (wir empfehlen eine U2F-MFA, z. B. das Yubikey 4 oder 5 von Yubico [2]):

- CIS AWS Foundations - Sicherheitskontrolle CIS.1.14 [3]

- AWS Foundational Security Best Practices - Sicherheitskontrolle IAM.6 [4]

Die erforderlichen Schritte zur Registrierung eines MFA Geräts finden Sie hier: Link zu AWS

Die folgenden Browser unterstützen derzeit die Verwendung von U2F-MFA:

- Google Chrome, Version 38 und höher

- Microsoft Edge, Version 83 und höher

- Opera, Version 40 und höher

- Mozilla Firefox, Version 57 und später

Weitere Empfehlungen

Bitte beachten Sie auch diese weiteren Empfehlungen:

- AWS empfiehlt dringend, den Root-Benutzer nicht für alltägliche Aufgaben zu verwenden, auch nicht für administrative Aufgaben.

- Erstellen Sie für administrative Aufgaben IAM-Benutzer, die mit einer IAM-Gruppe verknüpft sind, der die Richtlinie AdministratorAccess zugewiesen ist [5]

- Erstellen Sie niemals Zugriffsschlüssel für den Root-Benutzer. Wenn Sie bereits Zugriffsschlüssel für Ihren Root-Benutzer erstellt haben, löschen Sie diese [6]

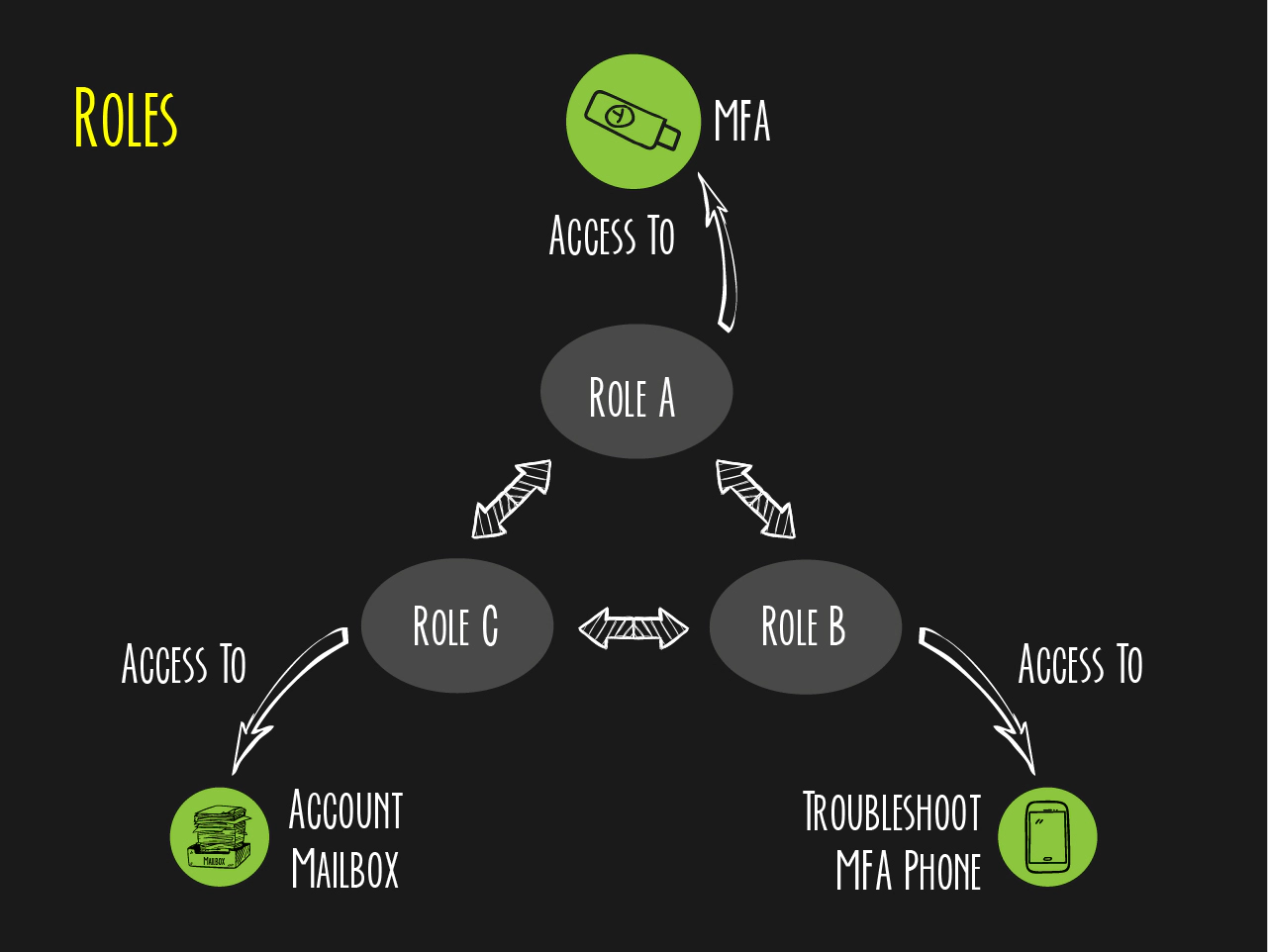

Vier-Augen-Prinzip

Insbesondere für AWS Landing Zone-Umgebungen mit einer großen Anzahl von Konten wird dringend empfohlen, das Vier-Augen-Prinzip auf den Root-Benutzer für die folgenden AWS-Konten anzuwenden:

- AWS Organizations Verwaltungskonto

- AWS-Konten der Kerndomäne

Um Ihr AWS-Konto vor uneingeschränktem Root-Benutzer-Zugriff zu schützen und den Root-Benutzer-Zugriff in erforderlichen Fällen zu gewährleisten, müssen die folgenden Rollen Ihren Teams zugewiesen werden.

AWS-Aufgaben, die den AWS-Root-Benutzer erfordern

Für die folgenden Aufgaben müssen Sie sich bei Ihrem AWS-Konto mit dem Root-Benutzer [7] anmelden:

- Schließen eines AWS-Kontos

- Ändern von AWS-Kontoeinstellungen wie Kontoname, Root-Benutzerkennwort, Kontaktangaben und Konto-E-Mail-Adresse [8]

- Aktivieren von MFA für den Root-Benutzer

- Ändern Sie Ihren AWS-Supportplan.

- IAM-Benutzerberechtigungen wiederherstellen

- Registrierung als Verkäufer auf dem Reserved Instance Marketplace

- Erstellung eines CloudFront-Schlüsselpaars

- Konfigurieren eines Amazon S3-Buckets zur Aktivierung von MFA Löschen

- Bearbeiten oder Löschen einer Amazon S3-Bucket-Richtlinie, die eine ungültige VPC-ID oder VPC-Endpunkt-ID enthält

- Anmeldung für die GovCloud (US)

Wir sind ACAI Consulting - spezialisiert auf AWS Multi-Account Security und Governance. Wenn Sie Fragen haben, können Sie sich gerne mit uns in Verbindung setzen: blog@acai.gmbh

Referenzen

[1] root-vs-iam.html

[2] https://yubikey.ch/de/webshop

[3] securityhub-cis-controls-1.14

[4] securityhub-standards-fsbp-controls.html#fsbp-iam-6

[5] create-admin-group-console